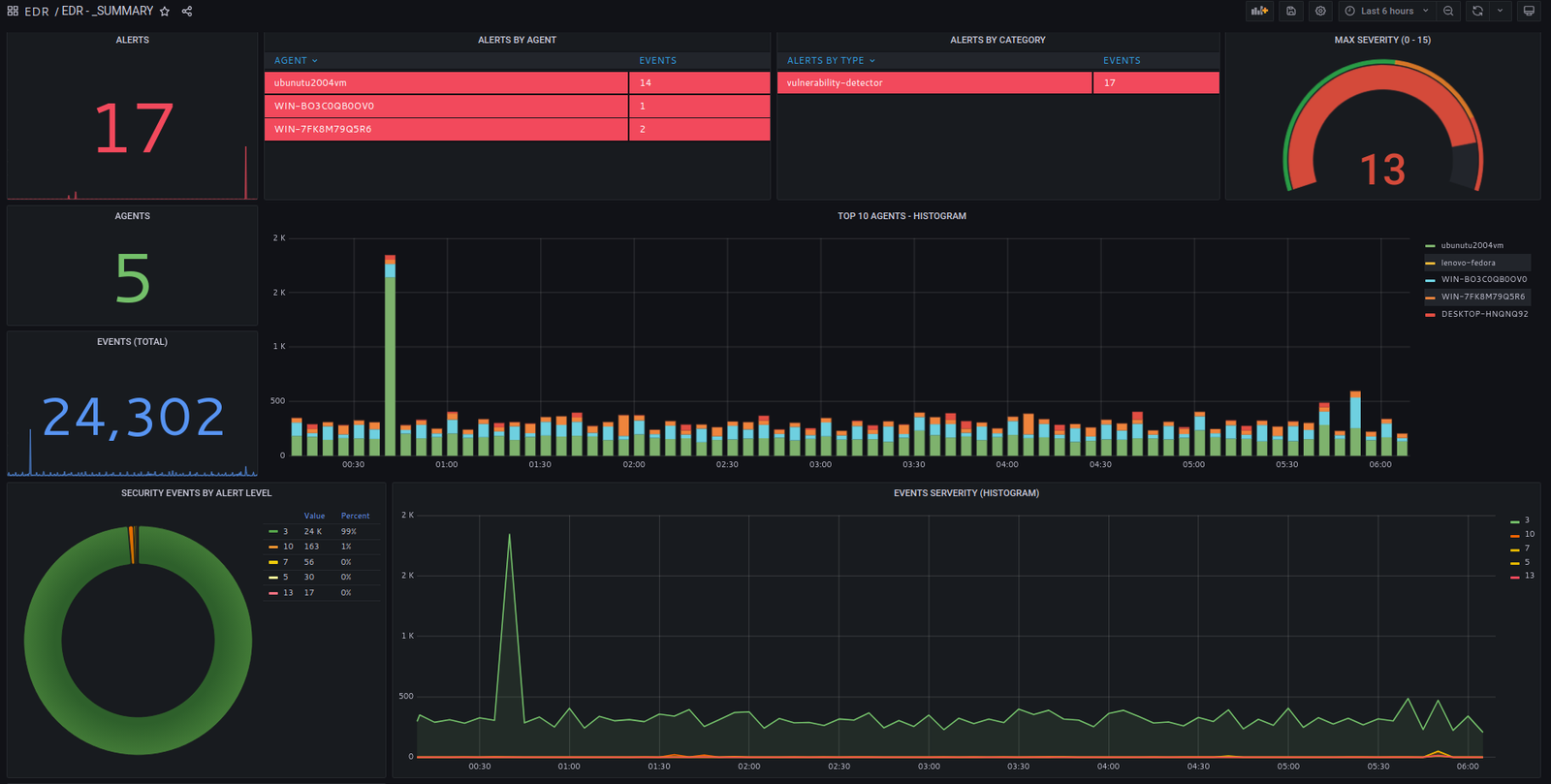

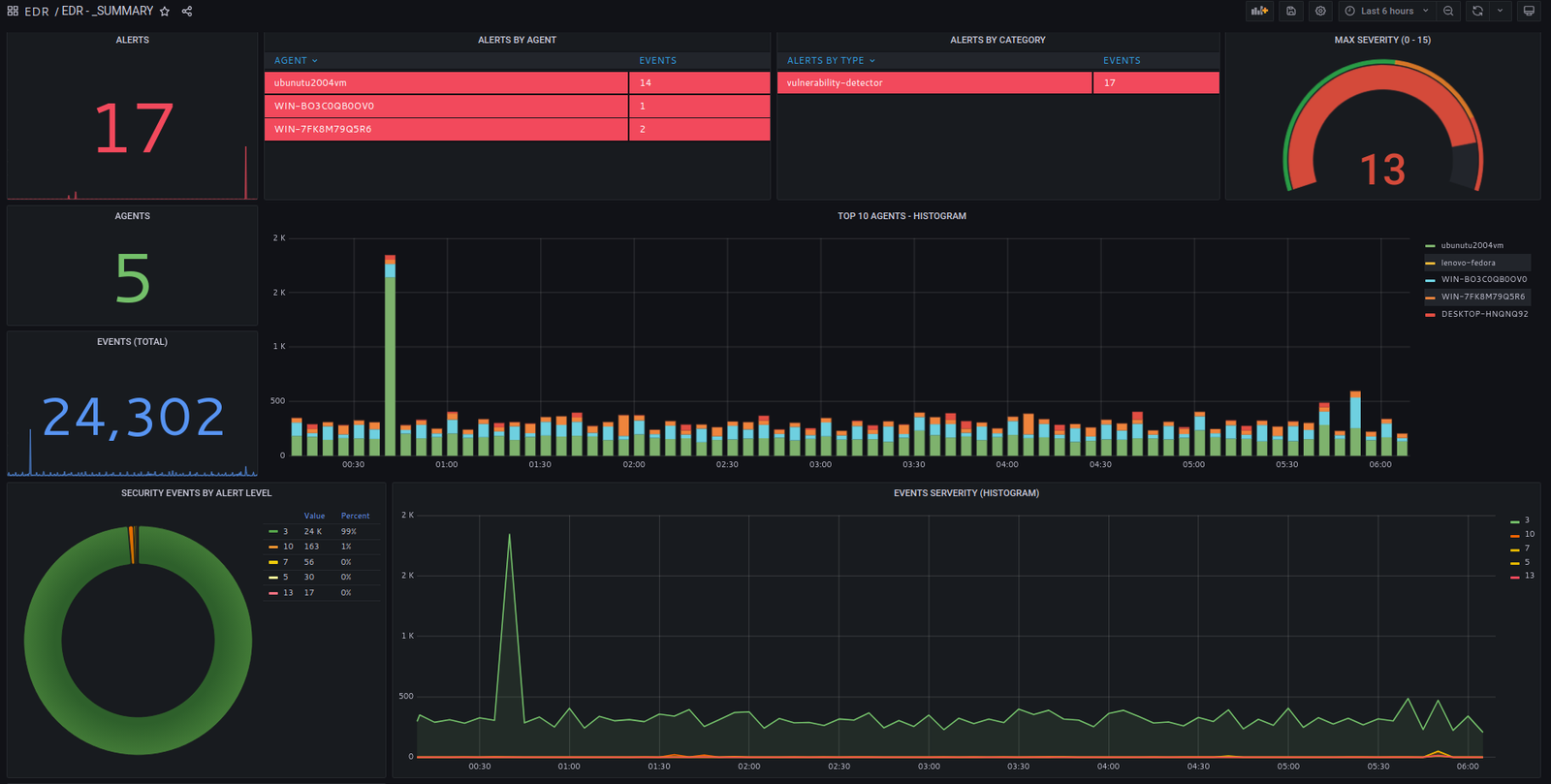

Chaque tableau de bord combine des résumés et des données agrégées pour donner une vue d’ensemble rapide des évènements et des règles de détection.

Chaque tableau de bord combine des résumés et des données agrégées pour donner une vue d’ensemble rapide des évènements et des règles de détection.

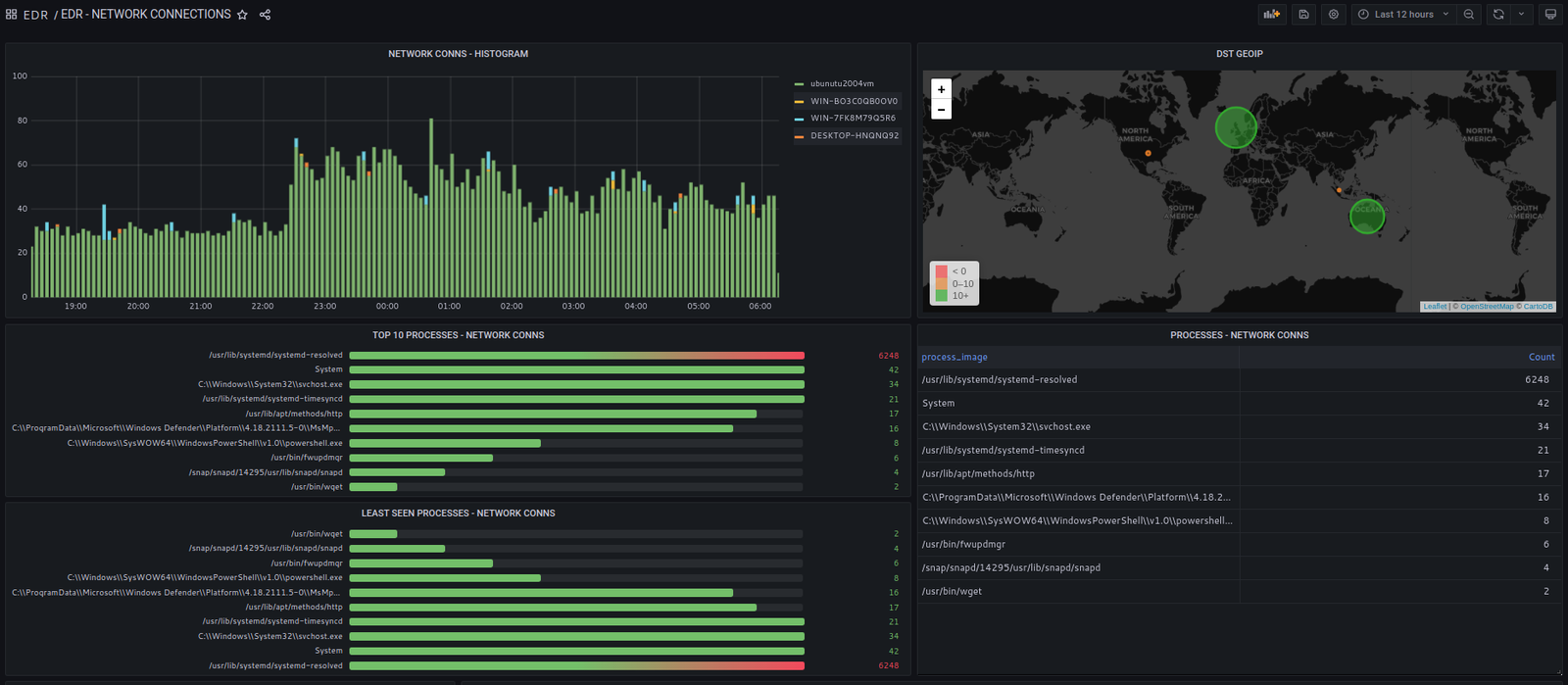

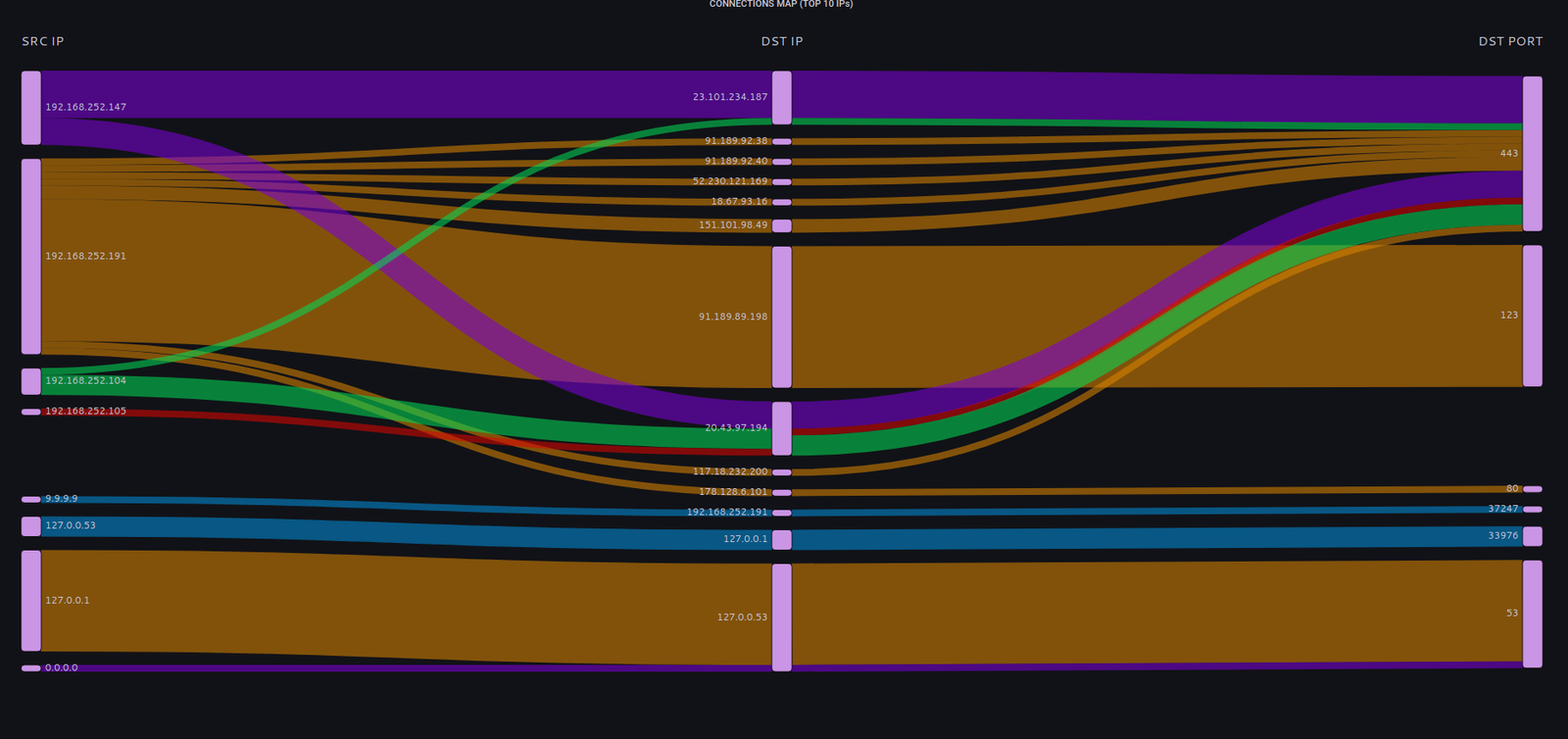

Toute activité réseau pertinente depuis l’endpoint est collectée et traitée.

Les connexions vers des adresses IPv4 publiques sont vérifiées via des flux de sécurité.

La télémétrie des connexions inclut les processus qui ouvrent de nouveaux sockets et l’utilisateur sous lequel le processus s’exécute.

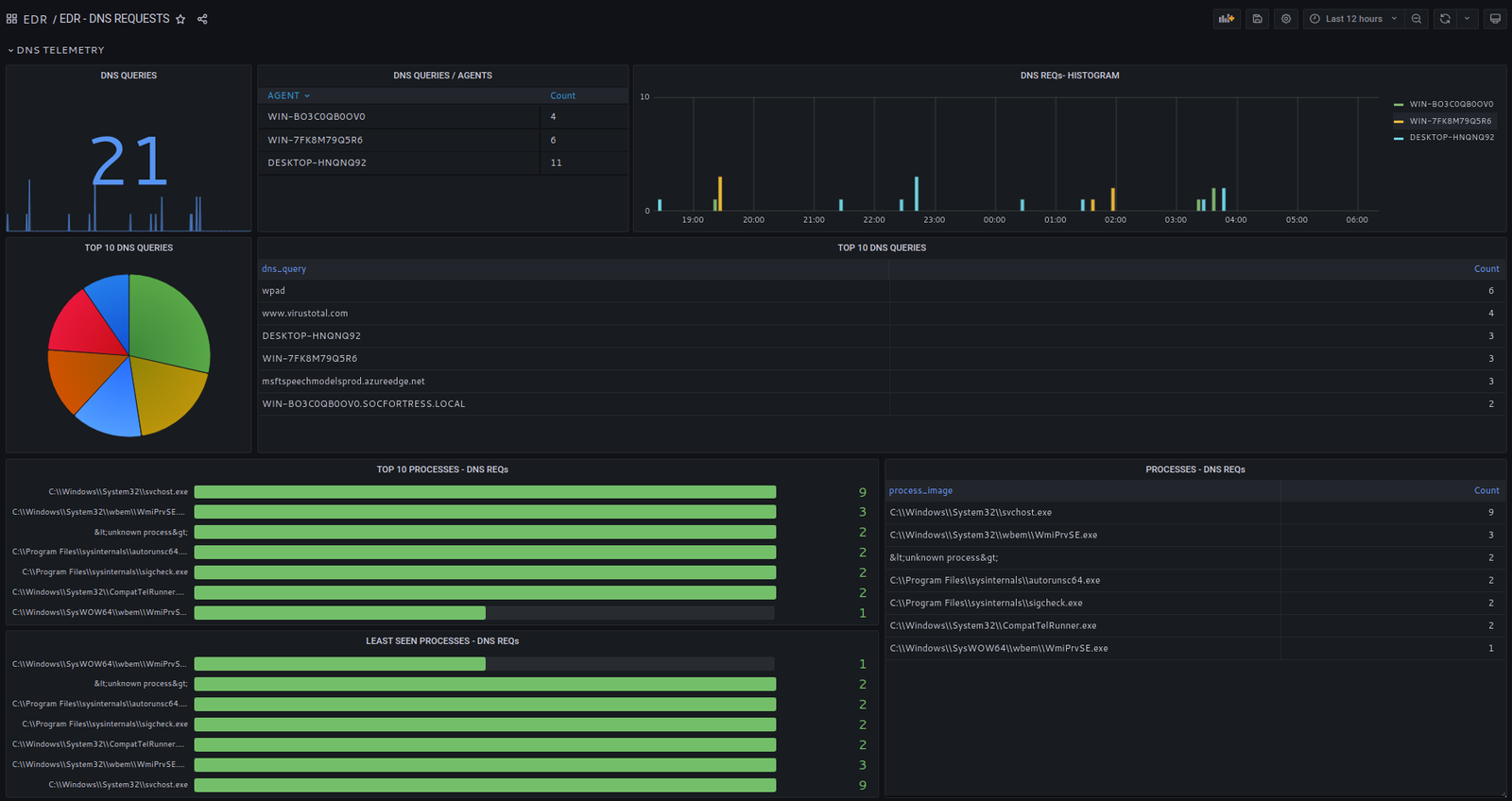

La télémétrie DNS est souvent négligée dans la chasse aux menaces.

La plupart des communications IP commencent par une requête DNS de résolution de nom.

OpenSOC analyse la télémétrie DNS, et les noms résolus sont vérifiés via des flux de sécurité

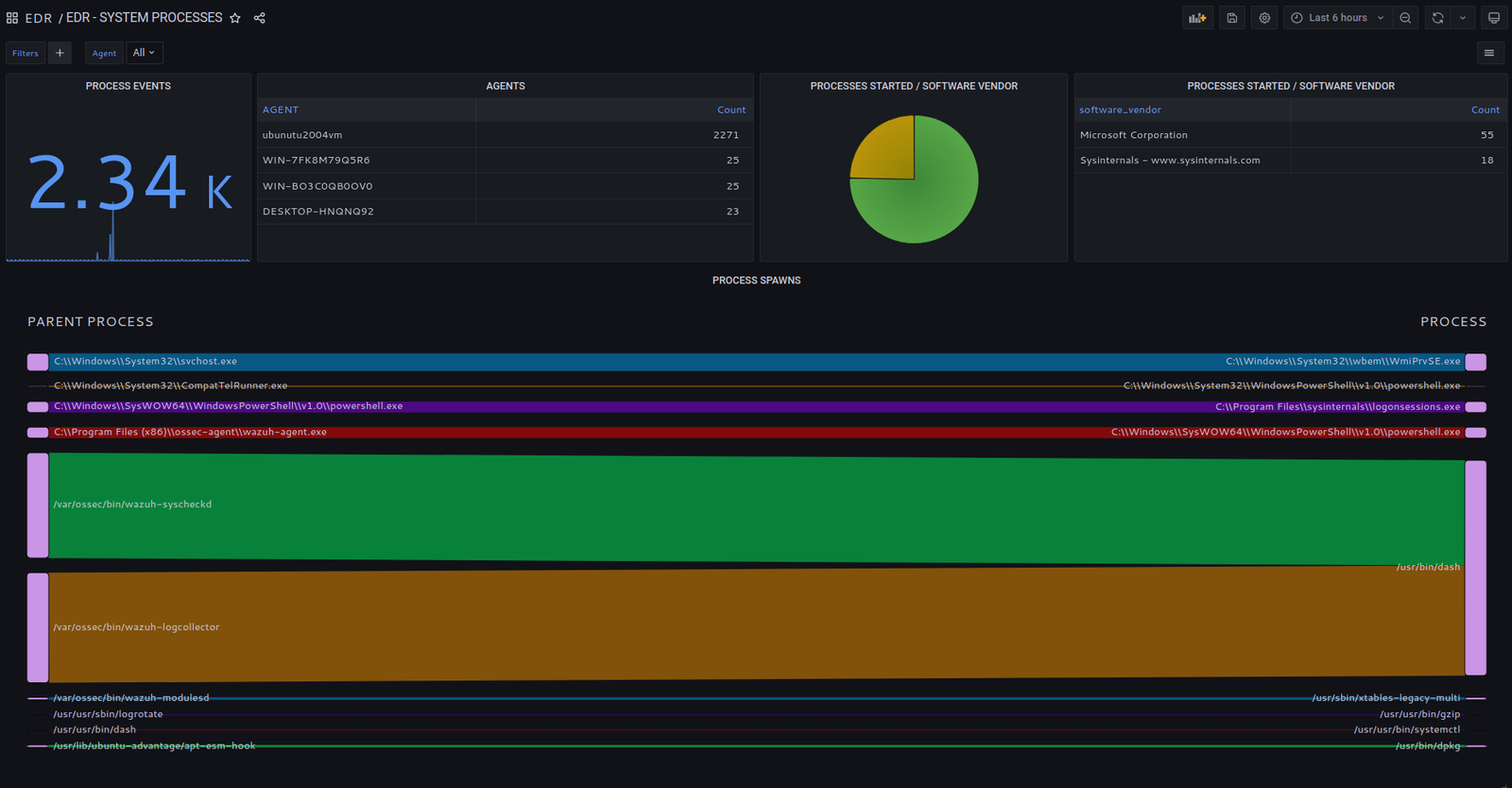

Collecte des évènements de démarrage et d’arrêt de processus

Analyse de l’arbre des processus et des processus enfants

Exécution des processus par éditeur / nom de produit

Tous les fichiers exécutés sont hachés et passés à des flux de sécurité

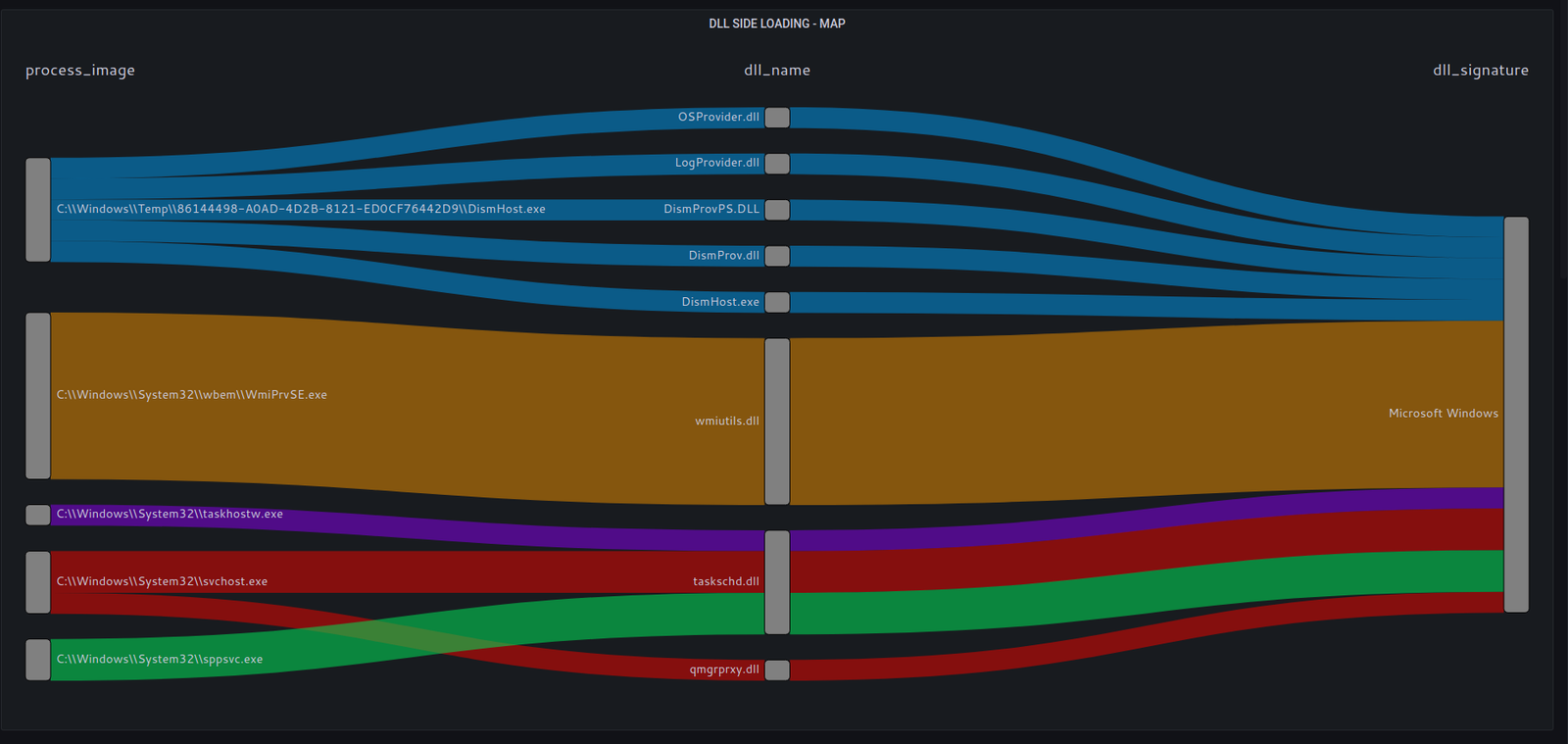

Le “DLL side loading” est une des techniques les plus courantes utilisées dans les attaques malveillantes.

OpenSOC offre une visibilité complète sur le side loading de DLL :

Tous les DLL chargés sont vérifiés selon leur signature valide et l’éditeur du logiciel

Tous les hachages de DLL sont comparés avec des flux de sécurité

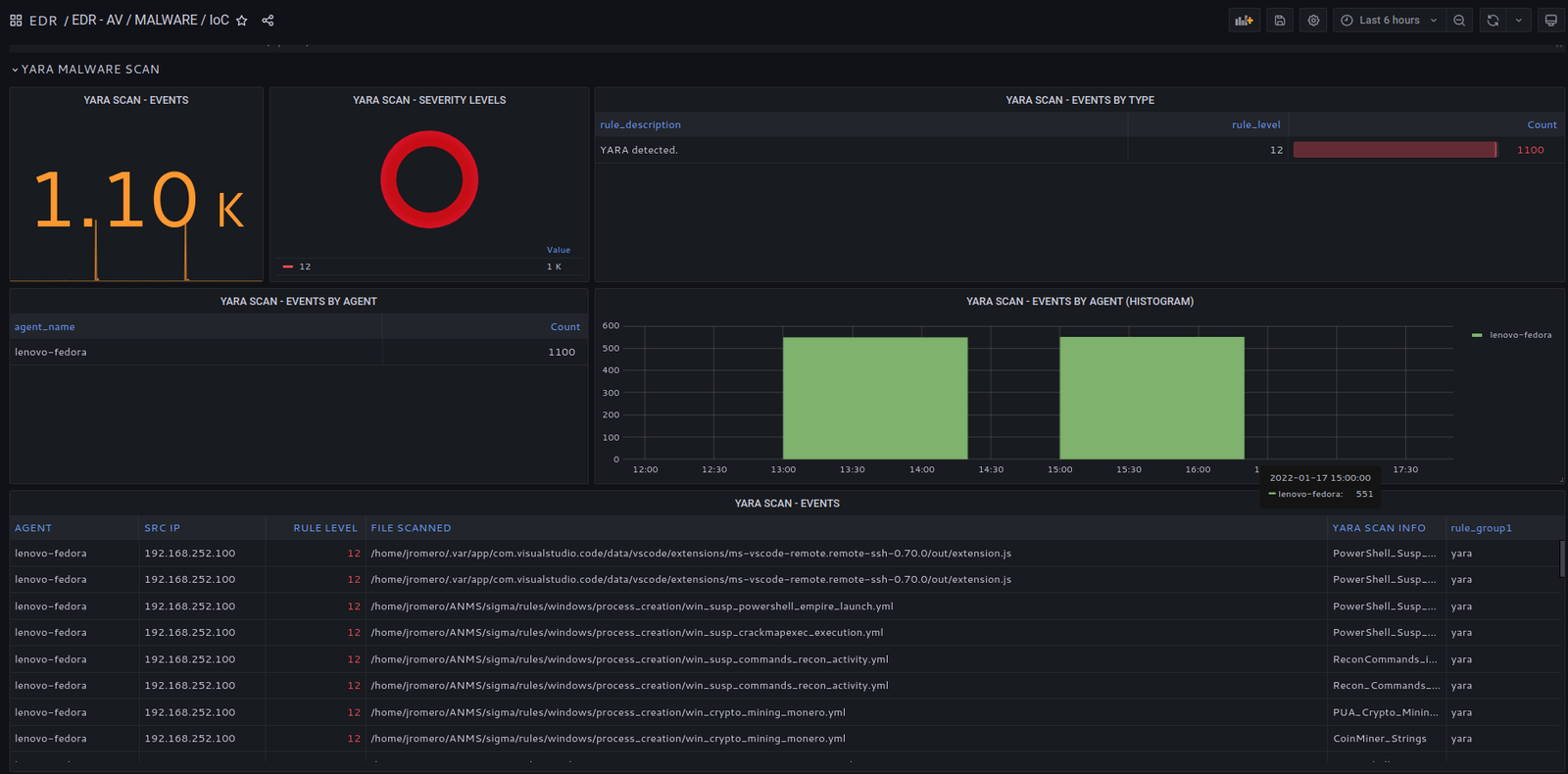

Analyse avancée de malwares via YARA

Au-delà des signatures de hachage, YARA inspecte les binaires des fichiers pour détecter du code malveillant

Les règles YARA sont régulièrement mises à jour

Intégration des logs Windows (System, Application, Security) pour enrichir la détection.

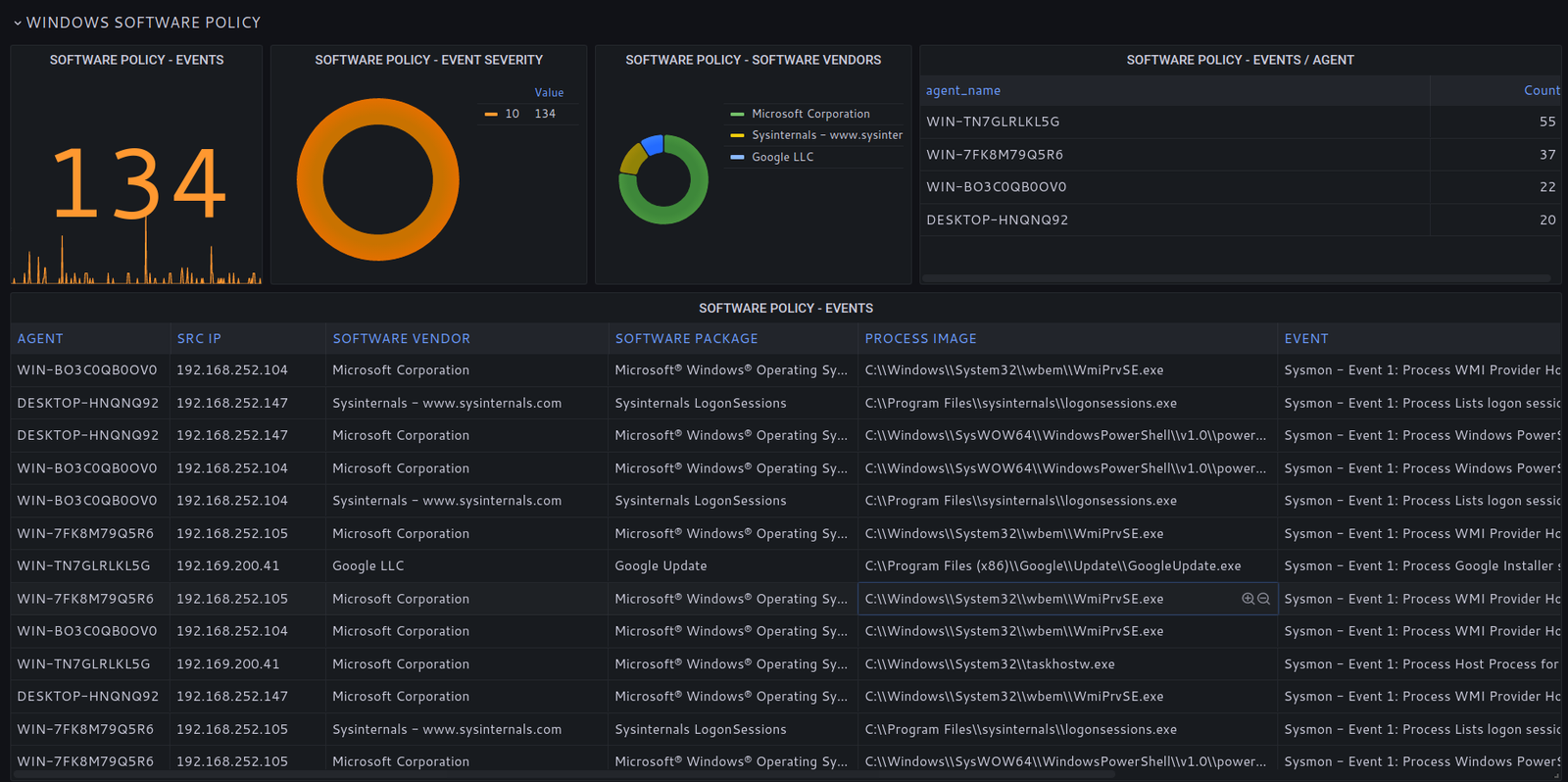

Surveillance des processus et applications non approuvés selon la politique logicielle de l’organisation.

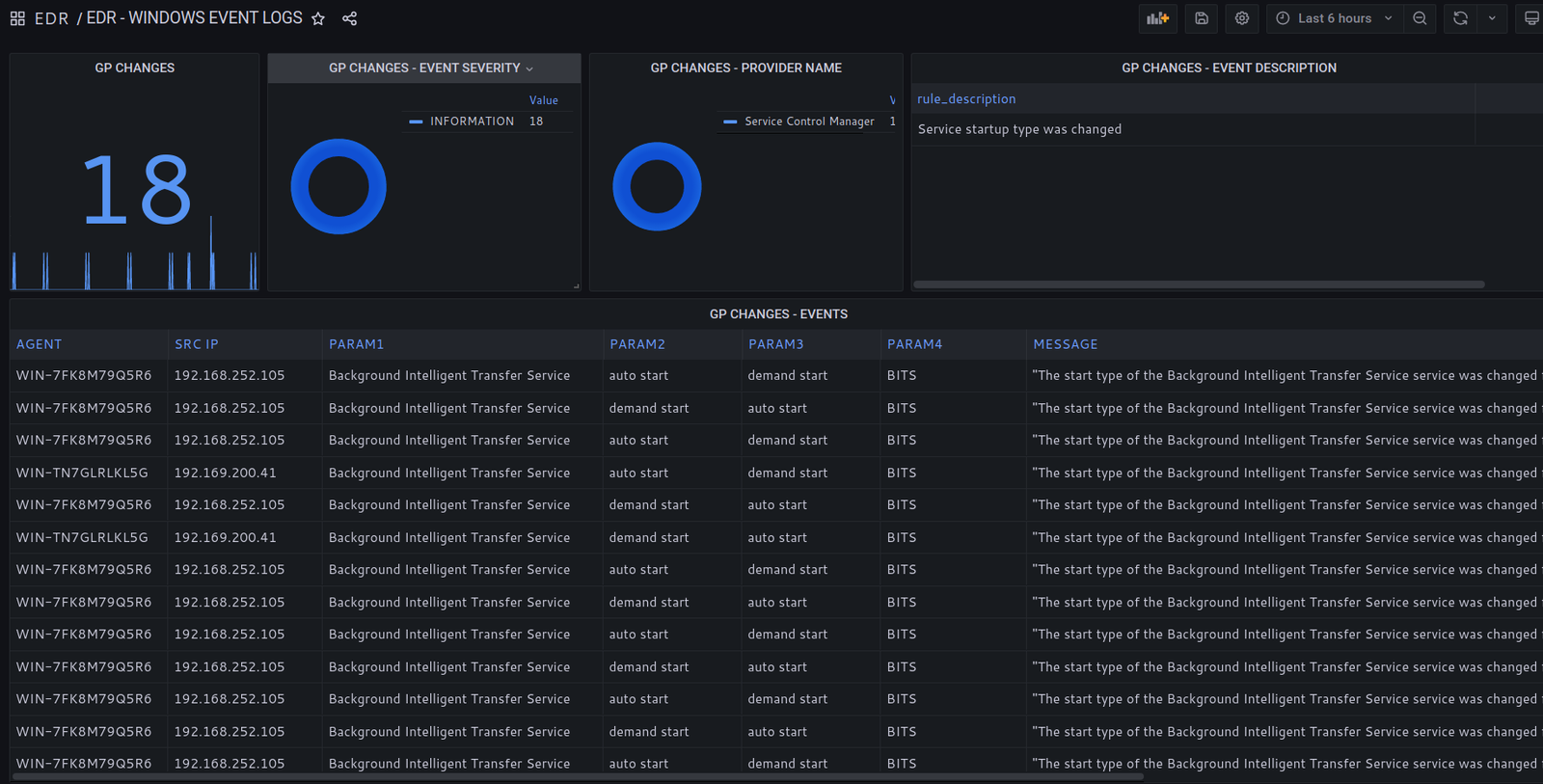

Surveillance des changements dans les stratégies de groupe Windows.

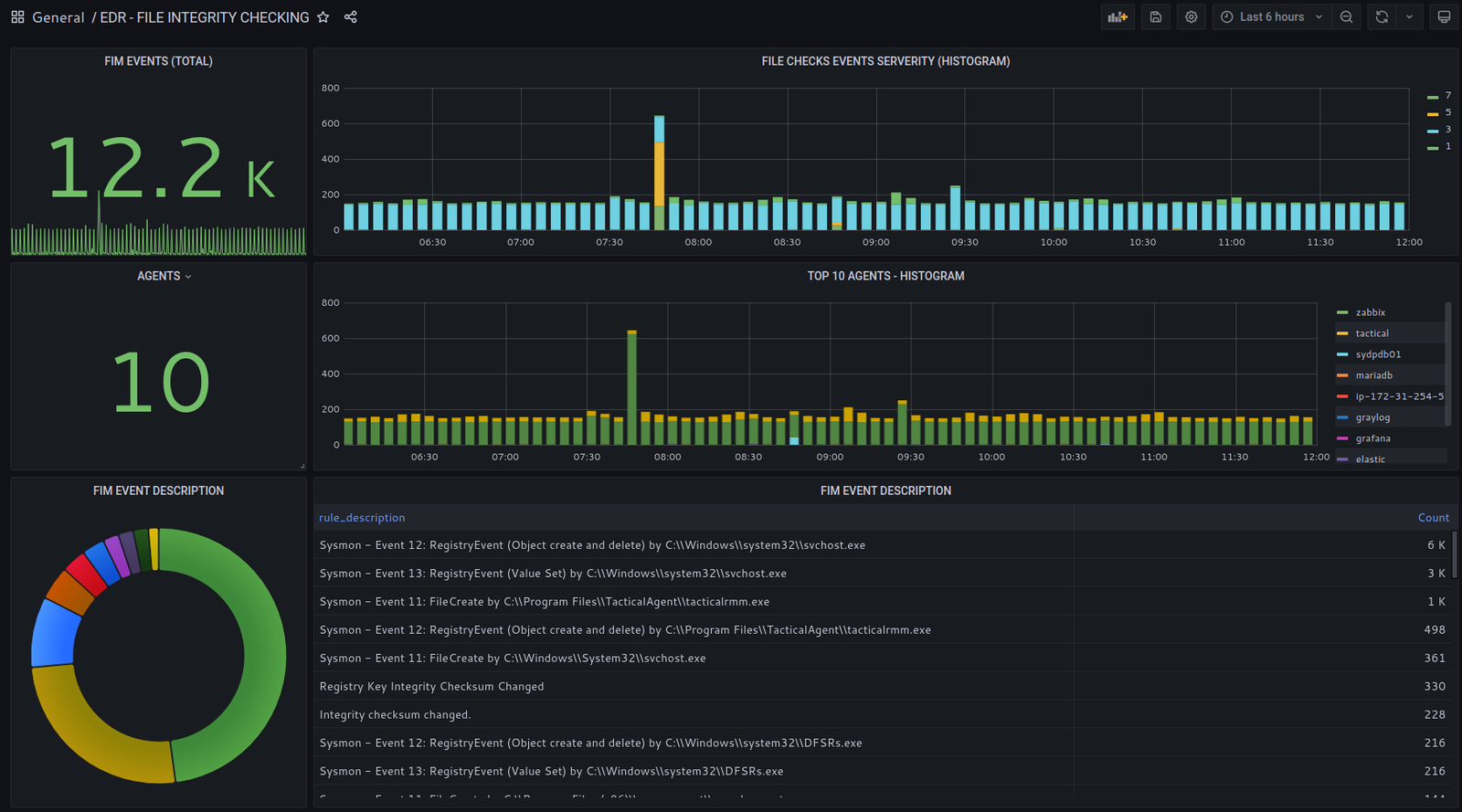

Suivi des fichiers créés, modifiés ou supprimés

Surveillance de l’activité sur les clés de registre

Association des actions de fichiers aux processus système et aux comptes utilisateurs

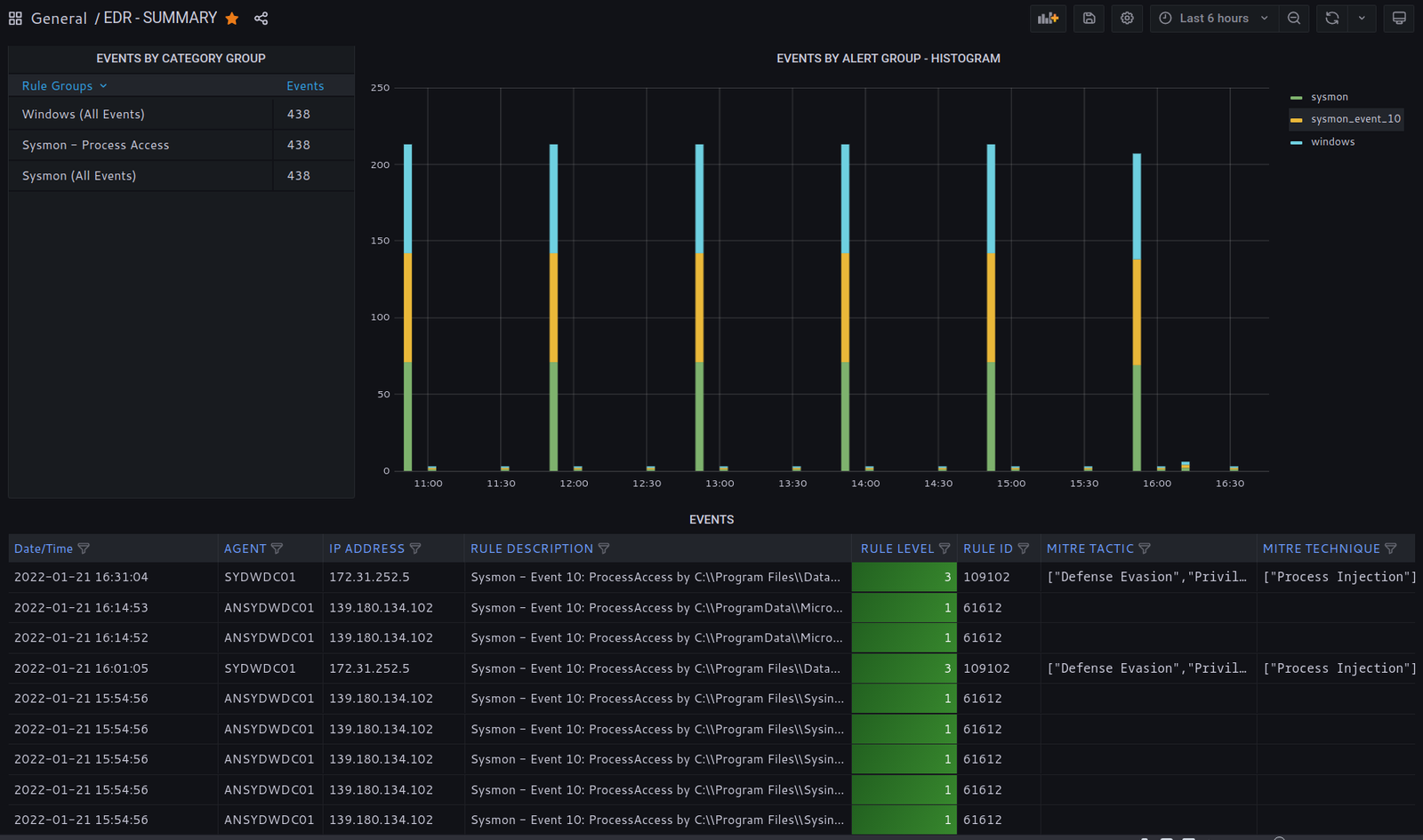

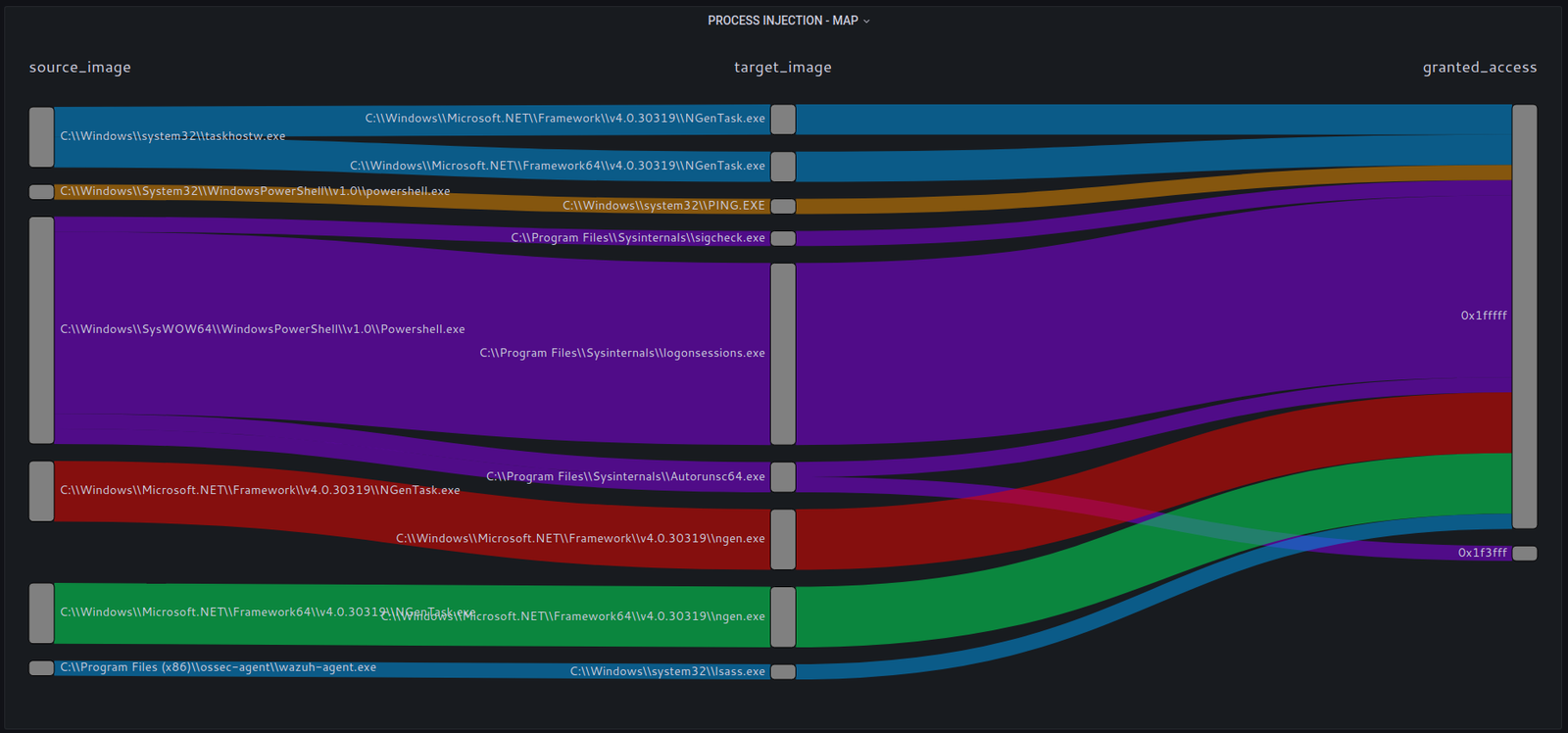

La technique d’injection de processus est courante dans les attaques malveillantes.

OpenSOC surveille :L’activité des processus accédant à l’espace mémoire d’autres processus et le niveau d’accès accordé dans ces opérations